Grupo seleto de organizações verifica 'identidade' dos sites.

Falhas e busca pelo lucro afetam a qualidade do serviço.

Se você tem alguma dúvida sobre segurança da informação (antivírus, invasões, cibercrime, roubo de dados, etc), vá até o fim da reportagem e utilize a seção de comentários. A coluna responde perguntas deixadas por leitores todas as quartas-feiras.

|

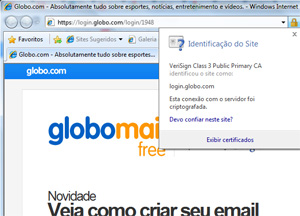

| O cadeado de segurança nas páginas de internet, como ele normalmente se apresenta (Foto: Reprodução) |

Embora exista todo um aparato técnico para o “cadeado”, ele é simplesmente um atestado de identidade – da mesma forma que cidadãos brasileiros têm um CPF e um RG, sites de internet também podem apresentar um documento comprovando sua identidade. Ou seja, o site do banco apresenta um documento comprovando que se trata mesmo do site do banco e não um site falso – daí aparece o cadeado.

Esse “documento de identidade” digital tem o nome de certificado. Mas, diferente do RG que é emitido pelos estados e do CPF emitido pelo governo federal, a identidade na internet precisa valer para o mundo todo e não existe um governo “global” para gerenciar essa infraestrutura. Quem aproveitou a oportunidade foram em sua maioria empresas particulares. Em outras palavras, o “cadeado” é um documento de identidade digital emitido por uma organização confiada dentro do sistema de “identidade” global.

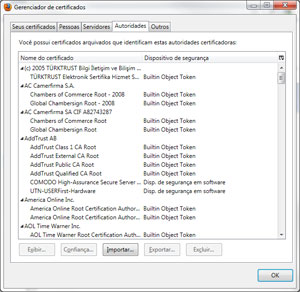

Qualquer pessoa pode criar um certificado digital, mas isso não iria funcionar: criminosos poderiam atestar a identidade de seus próprios sites. É por isso que os navegadores de internet (Firefox, Chrome, Internet Explorer) possuem meios para verificar se o certificado apresentado por um site é válido, ou seja, se ele foi mesmo emitido por uma das empresas de confiança e não por “qualquer um”. Embora isso seja positivo por um lado – por impedir abusos -, criou-se um grupo fechado de organizações habilitadas a emitir esses certificados.

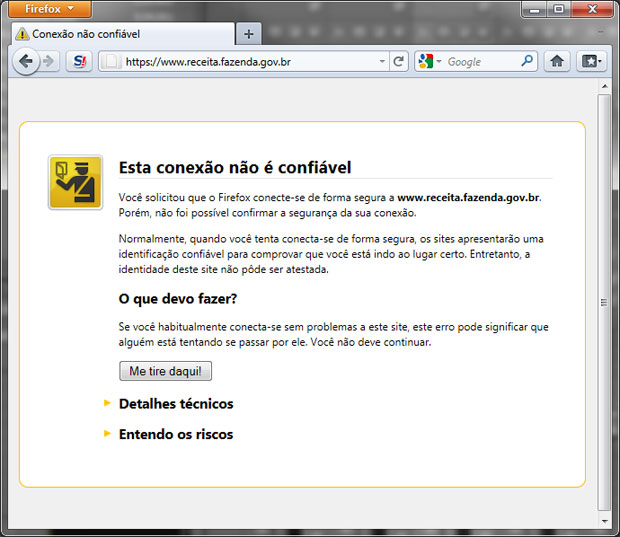

Há alguns anos, o governo brasileiro entrou nesse mercado com a criação da ICP-Brasil. Até hoje, os certificados emitidos pela ICP-Brasil não são reconhecidos pelo Firefox, por exemplo. Entrar nesse “grupo” fechado pode ser complicado, porque é preciso ser reconhecido por todos os navegadores de internet. Até mesmo o governo brasileiro está tendo dificuldades. Quem se dá bem com isso são as empresas estabelecidas no ramo.

O mercado de certificação digital é interessante porque o custo para se emitir um certificado é insignificante, praticamente zero - o governo poderia emitir certificados para todos os cidadãos sem problema. No entanto, o preço cobrado pela emissão de um certificado pode ser de centenas de reais por ano. O único trabalho da emissora do certificado é validar se a pessoa é quem ela diz ser, da mesma forma que o governo deve tomar cuidado para não emitir o seu número de RG ou CPF para outra pessoa que está tentando se passar por você.

|

| Conexão segura com a Receita Federal é considerada 'não confiável' pelo Firefox porque o navegador não reconhece a ICP-Brasil (Foto: Reprodução) |

Falhas, lucro e validação estendida

Embora essas organizações emissoras de certificados tenham a responsabilidade de manter em segurança suas bases de dados, as informações de seus clientes e seus sistemas capazes de emitir certificados, há casos bem documentados sobre falhas de segurança. Na semana passada, a revendedora de certificados Comodo Brasil sofreu uma invasão que expôs sua lista de clientes. Hackers colocaram tudo na internet. Segundo a empresa, o sistema de certificação não foi comprometido.

|

| Lista de certificadoras reconhecidas pelo Firefox. Certificados emitidos por empresas que não estão na lista são apresentados como falsos (Foto: Reprodução) |

Em março, porém, outra revendedora da Comodo sofreu uma invasão ainda pior, porque o hacker conseguiu emitir certificados falsos. Seria o equivalente a alguém invadir o sistema do governo para criar CPFs à vontade, com números iguais em nomes de outras pessoas. Em 2008, ainda outra revendedora da Comodo não estava realizando qualquer verificação na identidade dos solicitantes de certificados, e um especialista conseguiu um certificado para o site “mozilla.com” sem ter qualquer ligação com os criadores do Firefox.

Em 2009, um grupo de pesquisadores mostrou que o descaso da Verisign, outra emissora de certificados, criou a possibilidade de geração de identidades falsas. Na ocasião, a empresa reclamou que os pesquisadores não entraram em contato antes de divulgar o resultado do experimento. No entanto, o ataque demonstrado era teoricamente possível há anos e a empresa, que deveria zelar pela qualidade dos certificados emitidos, estava adiando a adoção de uma tecnologia mais moderna e segura.

A intolerância com “novas organizações” para a entrada no mercado de certificações não aparece quando se trata de falhas nas instituições já credenciadas. A Comodo, apesar das repetidas falhas, continua na lista de “certificadoras confiáveis” do Firefox – a mesma que, há anos, tem o governo brasileiro como “pendente” na lista de instituições candidatas à adição.

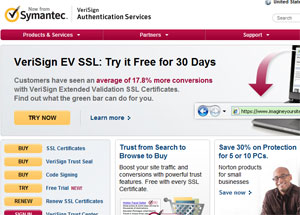

Mais recentemente, na tentativa de conseguir mais dinheiro, as emissoras de certificados inventaram o “EV-SSL”. Trata-se de um “novo” cadeado de segurança. Ou seja, o “antigo” (hoje em uso por quase todos os sites) aparentemente não é bom o suficiente, embora ainda seja vendido. O “novo”, mais caro, passa por uma “validação estendida” da empresa ou indivíduo que o solicita.

Em outras palavras, em vez de consertar os problemas conhecidos do modelo antigo e de realmente melhorar a internet, eles criaram um certificado novo, mais rigoroso, e mais caro. É como se pessoas ricas tivessem direito a um RG mais bonito e diferente, e também mais difícil de fraudar.

|

| : Propaganda do EV-SSL, destinado a lojas on-line: veja o que a barra verde pode fazer por você. De graça por 30 dias (Foto: Reprodução) |

Os desenvolvedores de navegadores web aceitaram essa ideia e exibem esses certificados estendidos de outra forma, mais visível e colorida. Se eles fossem exibidos da mesma forma que os anteriores, o usuário nem notaria diferença, porque a tecnologia é idêntica. Há duas explicações: ou quem compra o certificado estendido está sendo enganado (exceto pelos benefícios gerados pela visualização diferente no navegador), ou o sistema anterior é inadequado.

Nada disso quer dizer que os cadeados são inseguros ou que não são importantes. Se o seu computador está com vírus, os cadeados são sim irrelevantes, porque várias pragas digitais adicionam entidades falsas à lista de organizações confiadas dos navegadores. O resultado é que certificados falsos aparecem como verdadeiros. Fora disso, no entanto, a segurança proporcionada pelo “cadeado” é sim relevante. Apenas é interessante saber o que está por trás dele – e que o acesso a esse recurso de segurança poderia estar mais difundido e, provavelmente, deverá estar no futuro da internet.

Ausência de identidade global

A falta de uma organização (ou sistema padronizado descentralizado) capaz de gerenciar o problema das identidades mundialmente tem tido consequências práticas para a internet. Por exemplo, apenas pessoas que possuem um certificado podem provar que são elas mesmas quando enviam um e-mail; enquanto criadores de vírus podem mandar mensagens como se fossem qualquer outra pessoa. O tráfego da internet poderia ser todo mais seguro se a certificação estivesse disponível para sites pessoais. O spam poderia acabar.

É também por isso que hoje precisamos de senhas para entrar nos serviços. Se os sites pudessem saber quem nós somos, não seria preciso de senhas.

Claro que o “caos” de identidade também trouxe benefícios. O anonimato – proibido no Brasil, mas uma proibição irrelevante na internet – deu o direito de expressão para minorias e visões políticas dissidentes em países opressores.

No entanto, ainda há quem veja a necessidade de se criar uma forma global de identificação. Os Estados Unidos estão trabalhando nisso, por exemplo. Na coluna Segurança Digital da próxima segunda-feira você poderá conferir a segunda parte deste texto, explicando o plano de identidade do governo americano. Até lá.